![[レポート]Breakout session「DDoS攻撃を受けています!対応する準備はできていますか?」に参加してきました。#CDN306](https://images.ctfassets.net/ct0aopd36mqt/3IQLlbdUkRvu7Q2LupRW2o/edff8982184ea7cc2d5efa2ddd2915f5/reinvent-2024-sessionreport-jp.jpg?w=3840&fm=webp)

[レポート]Breakout session「DDoS攻撃を受けています!対応する準備はできていますか?」に参加してきました。#CDN306

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは。中村です。

本記事は Breakout session「You are under a DDOS attack! Are you ready to respond?」 の参加レポートになります。

概要

Do your operational teams know how to respond in the event of an attack? Have you architected with a DDOS strategy in mind? This talk guides you through the steps that help you react when under attack. Explore AWS tools you should leverage and best practices you can follow to proactively prepare for such scenarios. Learn how to identify and respond to DDOS attacks using services such as Amazon CloudFront, AWS WAF, and AWS Shield Advanced.

[機械翻訳]

運用チームは攻撃が発生した場合の対応方法を理解していますか?DDoS対策を考慮したアーキテクチャを設計していますか?このトークでは、攻撃を受けた際の対応手順をガイドします。このようなシナリオに対して事前に準備するために活用すべきAWSツールとベストプラクティスを探ります。Amazon CloudFront、AWS WAF、AWS Shield Advancedなどのサービスを使用してDDoS攻撃を特定し対応する方法を学びます。

スピーカー

- Etienne Munnich, Sr. Edge Specialist Solutions Architect, Amazon Web Services

- Nitin Saxena, Sr. Software Dev Manager, AWS

レベル

- 300

内容

本セッションでは、DDoSとは何か?から復習し、AWSサービスを利用する上で、DDoS対策観点で望ましい構成を考えてみました。

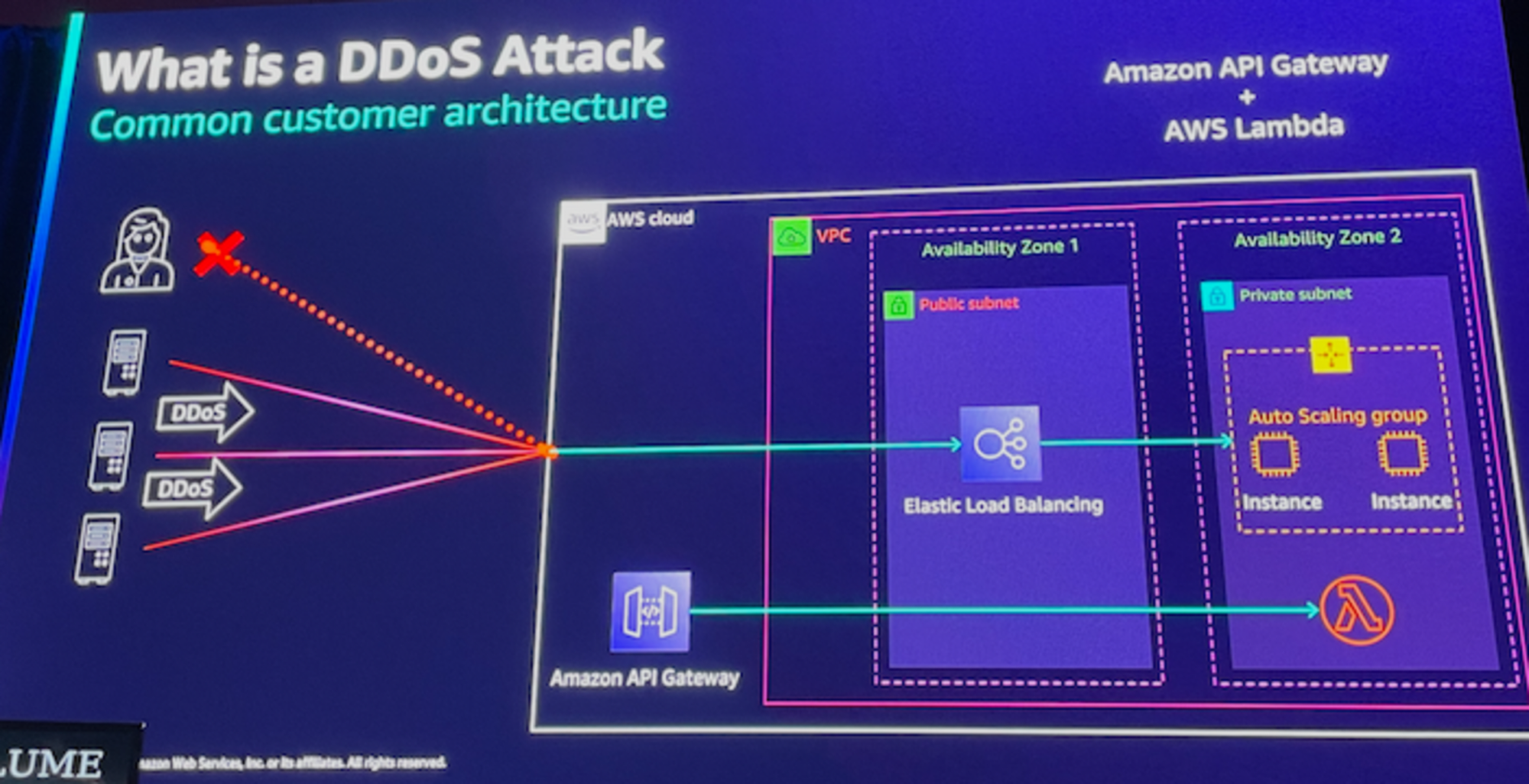

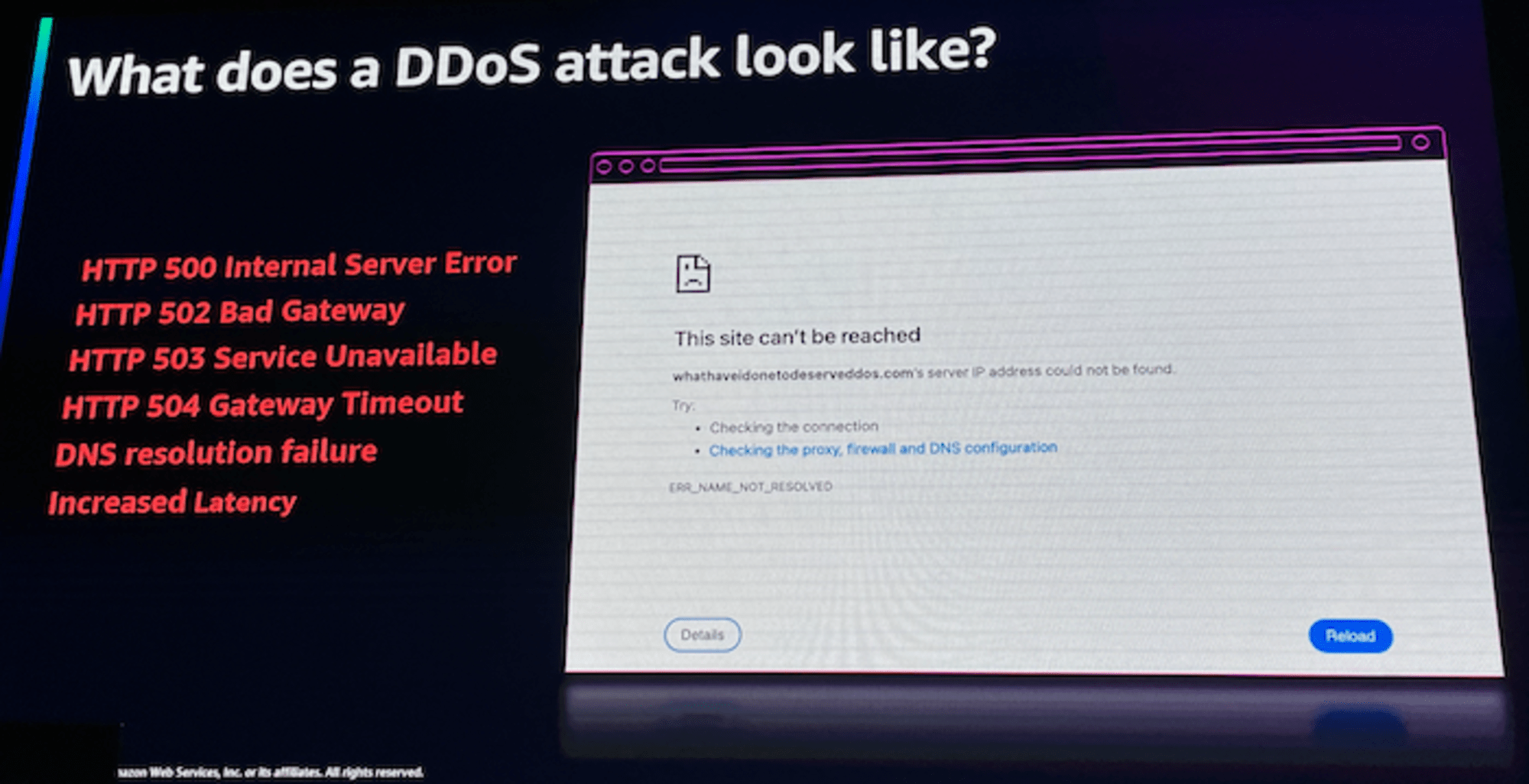

DDoSとは?

パブリックエンドポイントを通して、大量の通信を行うことでサービス提供を阻害すること。

AWS Sheildのチームによると、700,000/年のDDoS攻撃を観測しているようです。

とある構成

次の構成をもとに検討しました。

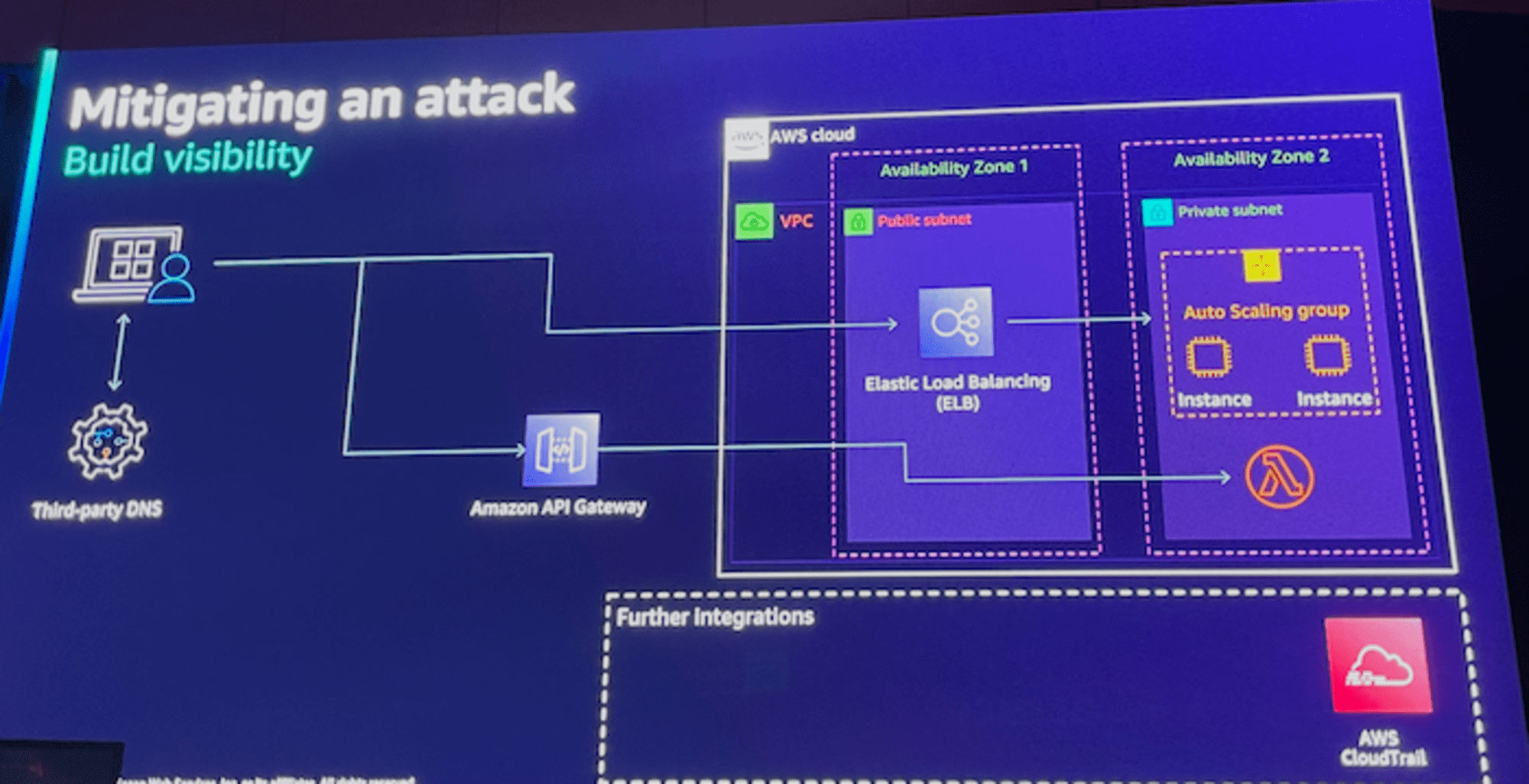

Before

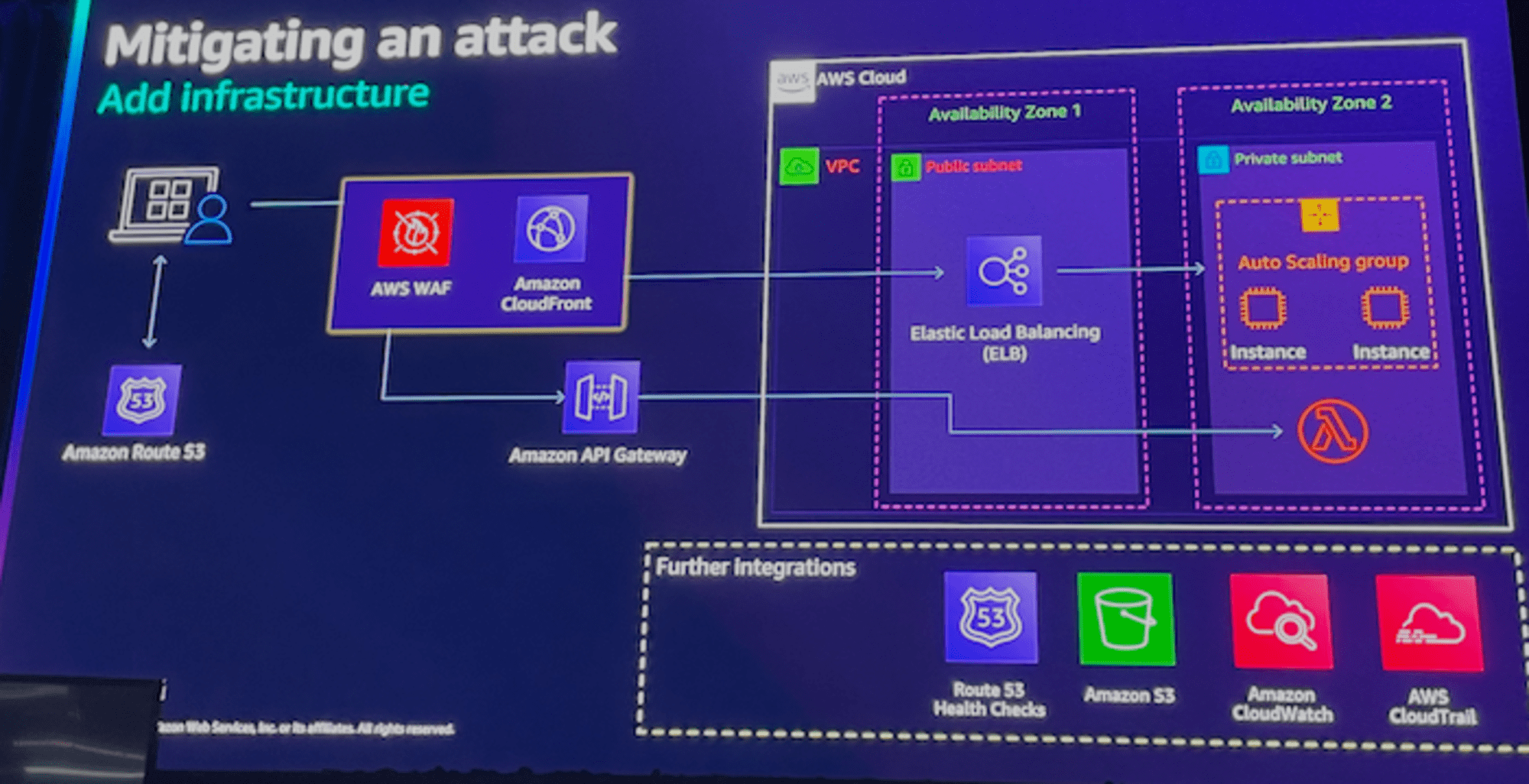

After

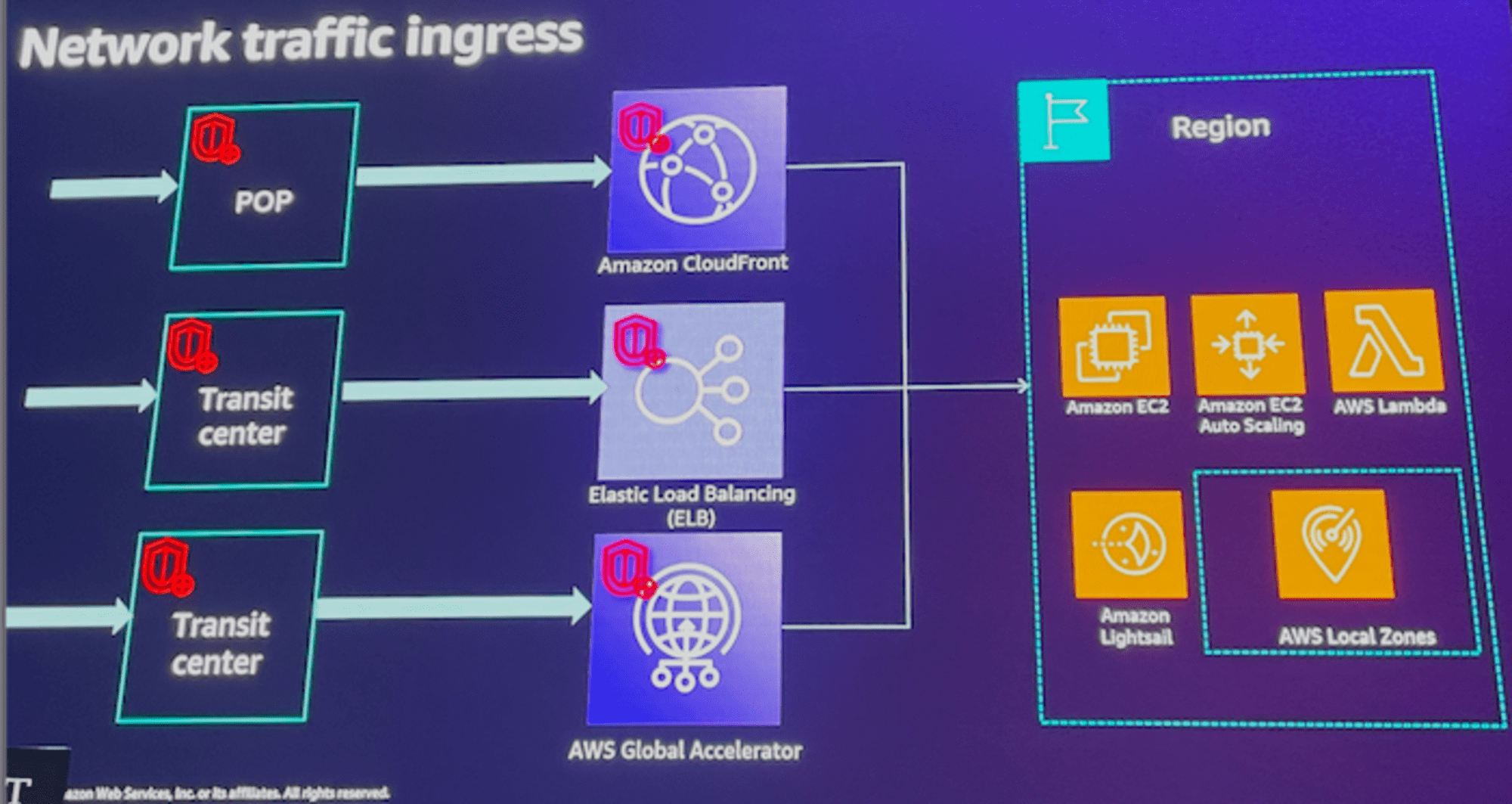

Route53を利用する。

CloudFrontとWAFを前段に導入する。

他にもCloudWatchを利用してログやメトリクスを監視する。

このセッションにおいては、マネージドな設定を活用した制限方法、設定後の見直しの必要性を説明いただきました。

ログやメトリクスを見て意図した防御ができているか?現状を確認して最適化する必要があります。

ここで疑問に思う方もいると思います。

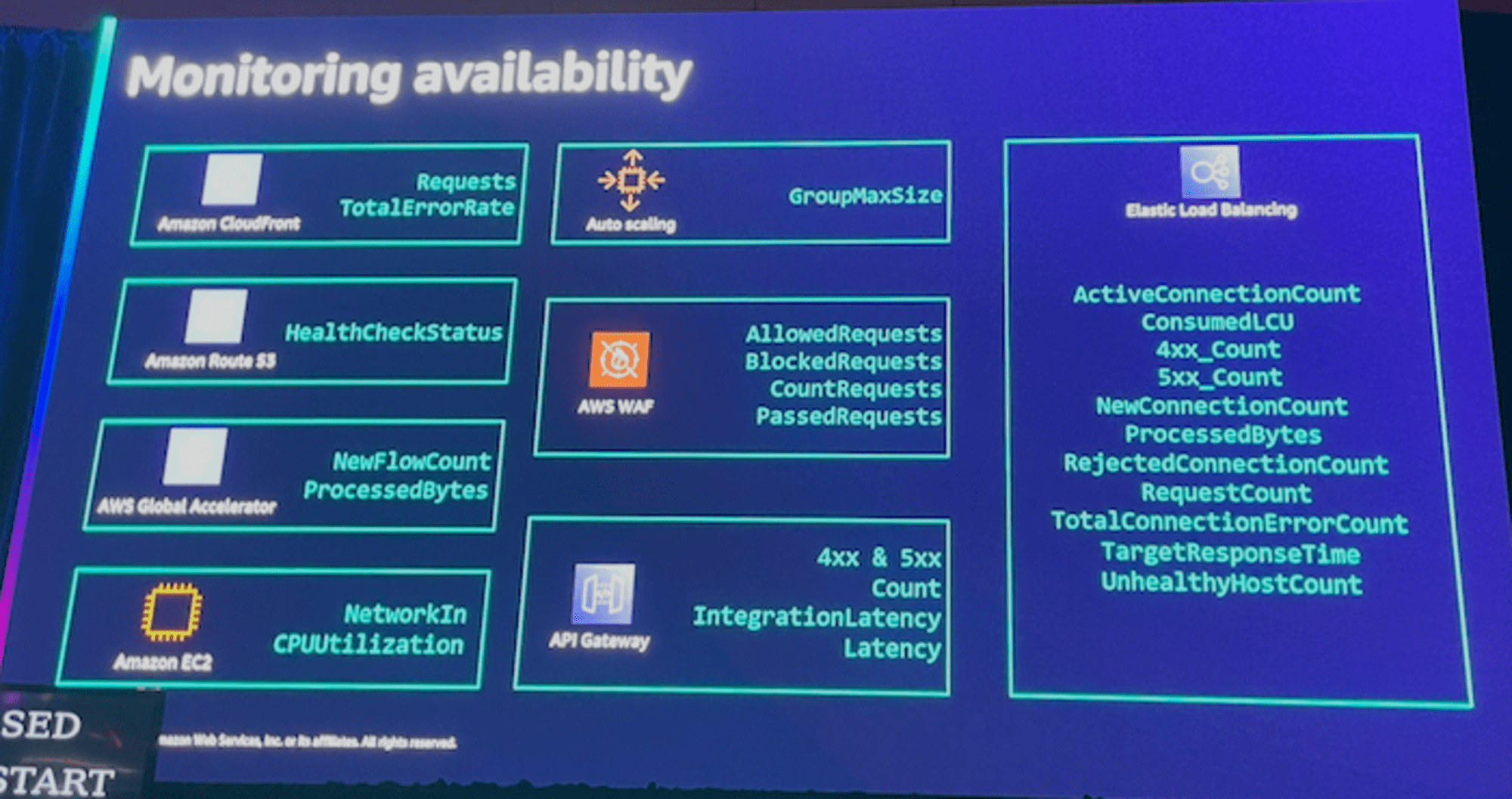

どのメトリクスを確認するのか?と。

紹介いただきました。

例えば、これらのメトリクスを監視して一定の閾値を超えたら、調査対応を行うなどルールを決めるのも一つだと思います。

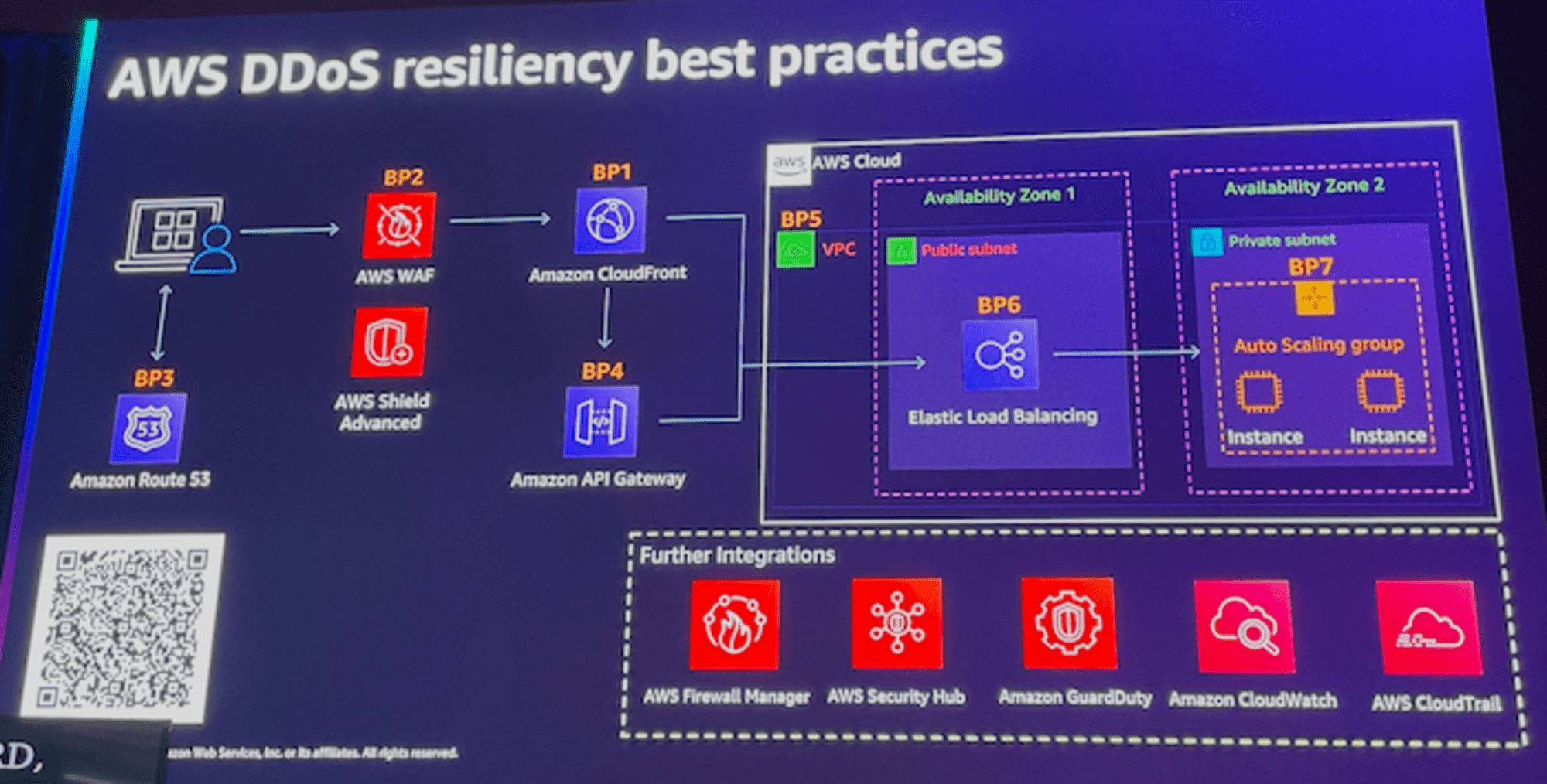

まとめとして、ベストプラクティスとして対応する箇所がこちらです。

AWSはどのようにDDoSを防いでいるのか?

AWS Shieldのサービス概要を説明いただきました。

AWSのユーザとして、私たちは普段意識しないサービスであると思います。

いい感じに適応されているため、多くの方は意識する必要がなかったと言い換えることもできると感じました。

感想

AWSにはマネージドサービスとして各種DDoS対策に利用できるサービスが存在します。

マネージドだからこそ、少ない労力で設定・管理することができるため、積極的に使っていきたいと思えたセッションでした。